检索 WHOIS 历史信息的能力对于网络安全社区至关重要,尤其是当涉及到威胁搜寻和网络犯罪调查方面。

本文根据WhoisXML API网站提供的数据研究报告得出了各种发现,包括以下结果:

1、可注册域名可能具有恶意的 WHOIS 历史记录,仅仅因为一个域名可供注册并不意味着它从未被使用过。

2、网络钓鱼攻击者可以使用新注册的域名 (NRD) 和具有深厚 WHOIS 历史的老域名,据调查数据显示大多数网络钓鱼者会选择使用后者。

3、WHOIS 历史记录可以揭示原本隐藏的信息,可用于进一步调查。

4、所有顶级域名注册机构和域名注册商都容易受到网络钓鱼和其他形式的域名滥用。

这篇文章详细阐述了这些主要发现,并重点介绍了有关网络钓鱼域名所有权历史的一些已确定趋势。

大多数网络钓鱼域名都有深厚的 WHOIS 历史:

最近的破坏指标 (IoCs) ,例如与 SolarWinds 攻击相关的指标告诉我们,攻击者可以通过使用较早的域名来逃避常见的 NRD 检测;对与经核实的钓鱼网站相连的近 4,000 个域名的 WHOIS 历史分析显示了类似的趋势。

更准确地说,大约 32%的域名年龄在 PhishTank 报告时不到一年,24% 的域名有1-5年的历史,14% 的域名有6-10年的历史,7%的域名有11-15年的历史,6%的域名有15年以上的历史。总体而言,超过 50% 的域名年龄超过一年,每个域名平均有 11 条 WHOIS 历史记录。

可注册域名可能有恶意的 WHOIS 历史记录:

据相关报告信息显示,截至 2021 年 11 月 17 日,数据中 46% 的域名可用于注册;另一方面,54% 的域名不可用。这意味着他们的注册人从未放弃过他们,或者他们在 2020 年 6 月至 2021 年 11 月之间的某个时间点被重新注册。

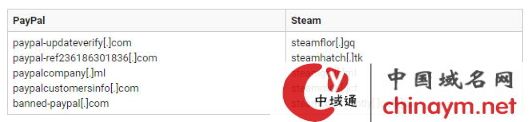

尽管如此,几乎一半的恶意域名经历了正常的域名到期周期,这一事实表明,它们可能被再次注册,无论是出于合法目的还是出于恶意目的。以下是几个经过验证的可供注册的针对 PayPal 和 Steam 的网络钓鱼域名示例(截至 2021 年 11 月 17 日):

这些僵尸域名存在背后的一个原因可能是缺乏跨域名注册管理机构和域名注册商报告和解决恶意域名的标准方法。

追踪历史:

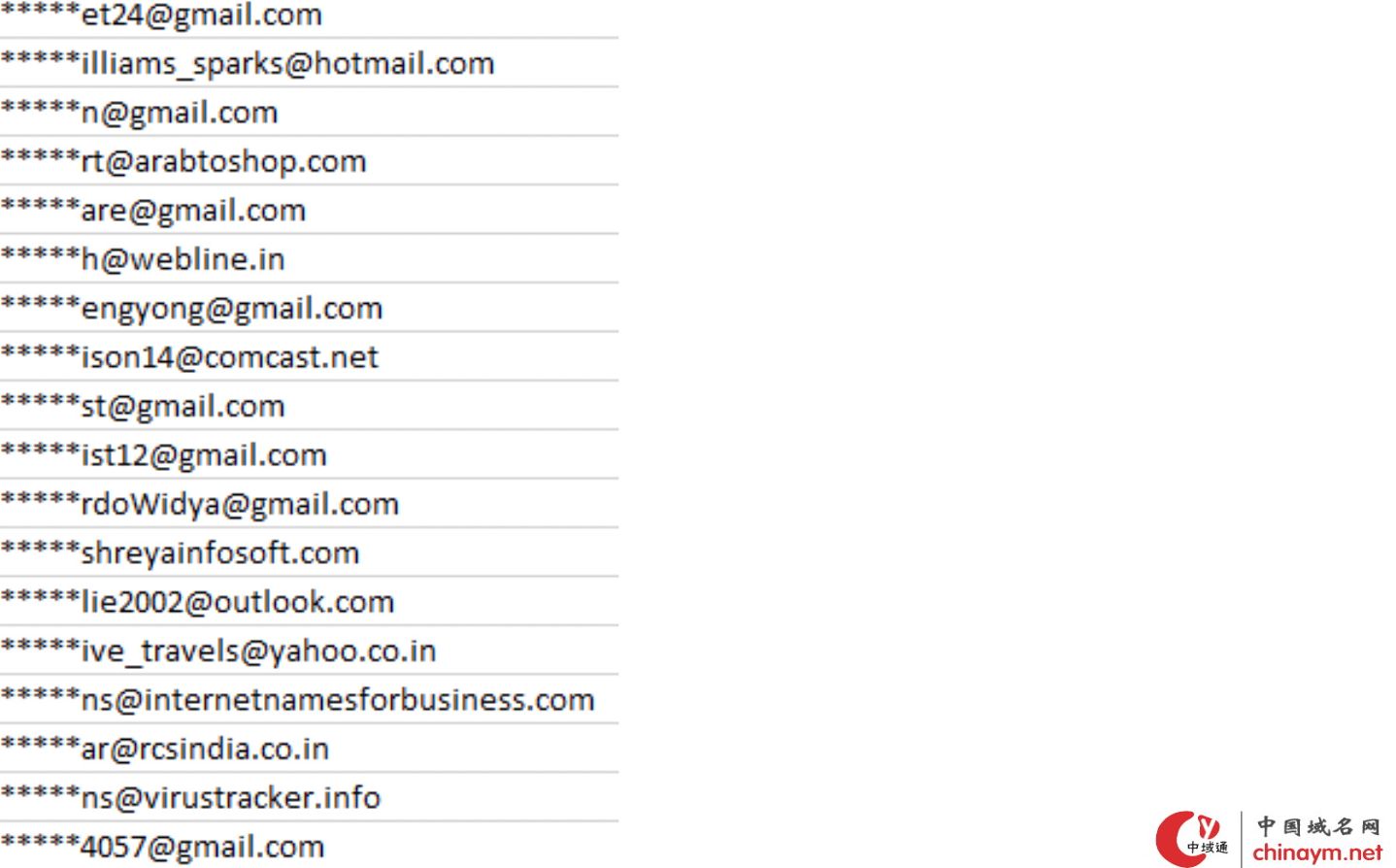

在最初的域名注册中使用的 1,421 个唯一注册人电子邮件地址中,有 822 个是未被编辑的。虽然有些可能是别名或临时电子邮件地址,但反向 WHOIS历史仍然产生了 5,151 个唯一域名。

除了初步调查结果,我们还检查了相关域名之间的恶意行为;发现了 70 个被恶意软件引擎标记为危险的域名,其中包括:

btcfxtrades24.com

find-apple-apple.com

getsupportnowprogram.com

icloudnt.cn

icloudrv.cn

icloudto.cn

mybilling-cloud2.com

mycloud2-billing.com

mycloud-id2.com

paypal-inloggen.com

有趣的是,18 个恶意域名的当前注册人电子邮件地址也在我们初始数据采集的 822 个电子邮件地址中。

这一额外发现表明,参与去年 2020 年 6 月验证的网络钓鱼活动的一些威胁者可能仍然活跃。他们在 WHOIS 历史中留下了信息,使我们能够追踪到他们的一些足迹。